2017-08-30 15:46:54

阅读:992次

点赞(0)

收藏

来源: aptno1.com

作者:东巽科技2046Lab团队

报告编号:DX-APT1

披露声明

本报告由东巽科技2046Lab团队编写。

考虑到相关信息的敏感性和特殊性,本报告中和受害者相关的姓名、邮箱、照片、文档等个人信息我们将做模糊处理;涉及到的具体的方位,我们将做放大模糊处理;同时为预防攻击者利用公开信息进行反情报,本报告涉及到的IP、Domain、URL、HASH等一系列IOC(Indicatorsof Compromise,攻陷指标)我们将做模糊处理。所有IOC已经整合到东巽的铁穹产品和东巽威胁情报中心,您可访问以下网址进行查询:https://ti.dongxuntech.com

1 概述

2016年7月,东巽科技2046Lab捕获到一例疑似木马的样本,该木马样本伪装成Word文档,实为包含CVE-2015-1641(Word类型混淆漏洞)漏洞利用的RTF格式文档,以邮件附件的形式发给攻击目标,发动鱼叉式攻击。将文件提交到多引擎杀毒平台,发现54款杀毒软件仅8款可以检出威胁,说明攻击者对木马做了大量的免杀处理。随后,2046Lab研究人员对样本进行了深入的人工分析,发现其C&C服务器依然存活,于是对其进行了跟踪溯源和样本同源分析,又发现了其他两处C&C服务器和更多样本。

从溯源和关联分析来看,种种迹象表明,该样本源于南亚某国隐匿组织的APT攻击,目标以巴基斯坦、中国等国家的科研院所、军事院校和外交官员为主,通过窃取文件的方式获取与军事相关情报。由于样本的通信密码含有“January14”关键词,这一天正好是南亚某国盛行的“丰收节”,故把该APT事件命名为“丰收行动”。

2 时间线分析

2.1 从样本进行分析

通过对所有捕获样本的分析,发现较为早期的两个样本最后修改时间为2015年3月9日(..exe)和2015年5月5日(update_microsoft.exe),而其他样本的最后修改时间多数在2016年3月、4月、5月,表明攻击的时间至少可追溯到2015年3月甚至更早,而从2016年频繁修改多个样本可以看出,今年的攻击活动尤其频繁。

2.2 从C&C进行分析

图1 C&C建立时间分析

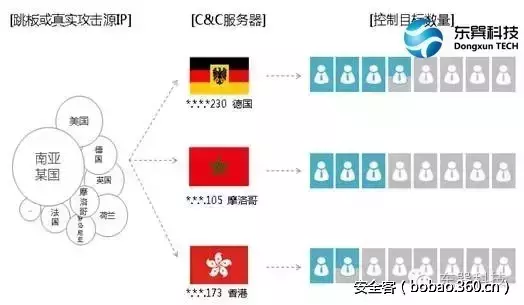

通过对其位于摩洛哥、德国、香港的三个C&C服务器的跟踪和溯源,发现其三个据点分阶段建立。其中:

摩洛哥为最早的据点,系统初始化时间可追溯到2013年9月19日,但其真正投入使用部署C&C环境为2014年4月,推测攻击者在这段时间内进行准备工作。随后开始活跃了近4个月,然后蛰伏,今年3月开始频繁活跃。

德国的据点建立在2015年12月,但在今年3月才开始部署C&C环境,然后一直保持活跃至今。

香港是最近时间建立的据点,和前两个据点不同,该据点在2016年3月开始,短时间内便完成了系统初始化和C&C环境部署,然后立即投入使用。后续跟踪过程中发现其7月底已失效。

通过对受害者的主机上线时间和DNS解析记录分析,我们推测出其主要活跃期为2014年4月至8月和2016年3月至今。值得关注的是,与样本分析得到结论一致,今年3月至今攻击者尤其活跃,三个C&C同时运行。

3 受害者分析

3.1 区域分析

图2 受害者区域分布

通过对已知的近800名受害者的互联网IP进行Geo分类统计,得到的统计结论如下:

巴基斯坦77%

中国7%

美国5%

英国0.02%

奥地利0.02%

根据统计结果,推测攻击者主要目标以巴基斯坦为主,中国次之,其中中国以北京区域为主,零星有江苏、内蒙、河北区域。

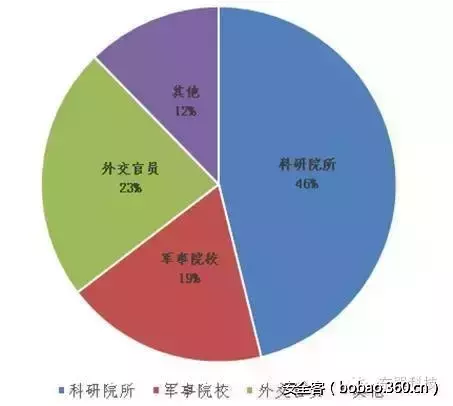

3.2 领域和群体分析

通过对受害者邮箱、所在单位进行分类统计,我们基本确定攻击者攻击的主要目标领域为:

科研院所

军事院校

外交官员

在这些领域中的又以对外联系人、教授、官员为主要目标。比如***@gmail.com为某国空军将军相关邮箱,***@***.edu.**为某国防大学官方邮箱。通过对跟踪获得的信息分析,发现被窃取的文件包含部分大使馆通讯录和军事外交相关的文件,与分类统计中以科研院所、军事院校和外交官员为目标的分析结果相吻合。

图3 受害者群体、领域分析

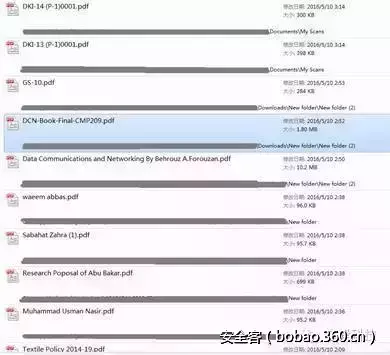

图4 失窃文件截图

图5 失窃数据截图

3.3 和中国相关受害者

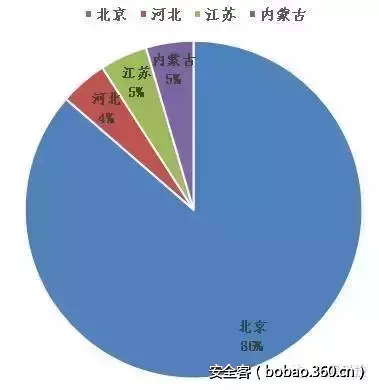

我们将中国境内的受害者互联网IP做了Geo区域统计,得到图6结论:

图6 中国相关受害者区域分布

北京为主要被攻击区域,占到了86%,其中又以东城区、朝阳区区域为主,考虑到攻击者的目标群体有外交官员,所以推测原因与大使馆多分布在北京的东城和朝阳有关。

对以上受害者被窃取的数据分析,我们发现部分受害者为他国驻华大使馆相关人员,正好与上述IP区域分布相符。虽无直接证据证明攻击者的目标直指中国军事情报,但在被窃数据中发现多例受害者间接暴露了中国某些军工单位以及和军队相关的敏感信息。

4 攻击者画像

三个C&C服务器,分阶段建立;以科研院所、军事院校、外交官员为目标;近三年持续采用鱼叉、水坑方式进行攻击。其幕后的组织是谁?来自哪里?在研究人员的追踪和分析后,发现了一些端倪。

4.1 他们是谁?

4.1.1 从攻击工具分析

在本次“丰收行动”中,攻击者使用了三套远程控制工具,其中两套远程控制工具与已知的Darkcomet-RAT[[1]]有关,作者为法国的Jean-Pierre Lesueur(通过LinkedIN了解),该作者以darkcoderSC为昵称开设了Facebook、Twitter、G+等社交网络账号,我们推测其与该事件关联性较小,只是远程控制工具的售卖者。同时,我们还发现在这两款远程控制工具的版权中注释了部分darkcoderSC的版权,而以“Green HAT Group/Team”字样出现,我们暂未发现darkcoderSC隶属于“Green HAT Group/Team”的线索,所以推测该组织被雇佣对远程控制工具进行过二次修改,或者事件背后组织的名字就叫“Green HAT”,不幸的是在搜索引擎和社交网络中暂未能搜索到与之相关的信息,所幸的是这个名字与中国传统文化习惯完全相悖,加之报告后面的一些重要线索,国外厂商的某些言论是站不住脚的。

图7 远程控制工具中的版权关键词“Green HAT”

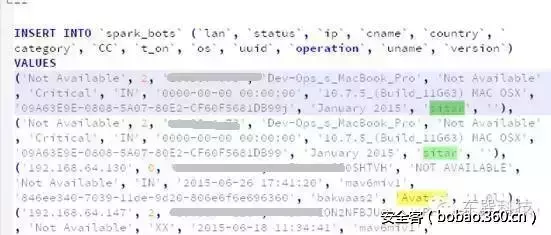

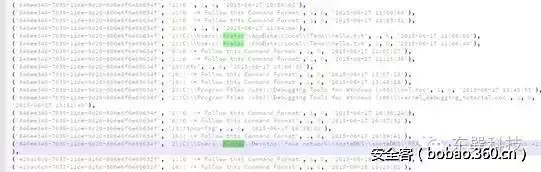

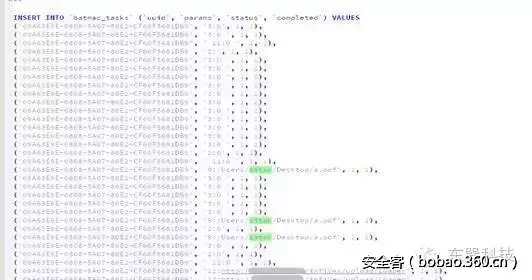

两套远程控制工具中残留了部分历史部署信息,从中我们发现“sitar”、“Avatar”两个ID频繁出现在部署或调试的数据中,而且出现时间是2015年6月,说明很早就在准备此次攻击。

图8 调试/部署bots信息

图9 调试/部署信息,Avatar为帐户的计算机

图10 调试/部署信息,sistar为帐户的计算机

据此,我们推测其组织成员中有“sitar”、“Avatar”为昵称的两个成员。

4.1.2 从关联事件分析

本次攻击者使用的域名多为免费的二级动态域名,所以无法从Whois信息中分析注册人和注册组织,但是通过将域名和解析的IP与业界报告进行关联分析,我们发现本次攻击者使用的域名和业界报告的某些APT事件有重合,如下:

TheDroppingElephant–aggressive cyber-espionageintheAsianregion[[2]] 同时,我们发现其域名命名习惯和某些APT报告中的域名相似,都以mico***.***.com来命名,比如:https://securelist.com/files/2014/11/darkhotel_kl_07.11.pdf[[3]]

所以,如果排除攻击者为了反情报而故意模仿其他攻击组织之嫌,我们推测多起APT事件幕后为同一组织。

4.2 来自哪里?

4.2.1 线索一:控制源IP

攻击者具备很强的反侦察能力,C&C域名使用了从freedns.afraid.org申请的动态二级域名,同时利用了多层跳板来访问和控制C&C服务器,这些跳板的来源IP包括南亚某国、美国、德国、英国、荷兰等,其中南亚某国的访问最多。

图11 攻击者来源IP的地理区域分布

研究人员对这些IP进行了逐个排查,最后锁定了三个方位的IP:

美国:*.*.*.64和*.*.*.53 沙特阿拉伯:*.*.*.68 南亚某国:*.*.*.138随后的深入分析阶段对这三个IP进行了研判:

美国方位的IP段属于VPS的IP段区,可在pivateinternetaccess.com租用,且IP对外开放1723端口,提供VPN服务,确认其为一个跳板;

沙特阿拉伯IP段出现的频率较少且后续很少出现,未排除其为攻击者真实IP的可能性,但推测为被控端可能性较大;

在对南亚某国IP段分析时,发现其为Sophos UTM设备,表明其挂载的至少是一个局域网,故而攻击者来自此区域可能性较大。

4.2.2 线索二:语言文化

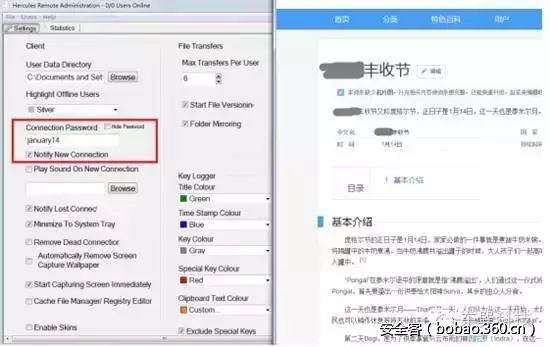

在对样本和C&C远程控制工具进行分析时,我们发现攻击者将远程控制系统后台通信密码默认设置为“January14”,而这个时间节点是南亚某国盛行的“丰收节”,表明攻击者可能受此风俗习惯影响,有一定的可能性自南亚某国。

图12 木马通讯密码配置

除了密码,我们也把上述推测的组织成员昵称放入搜索引擎进行搜索,得到了一些有趣的结果:

sitar:南亚某国的一种古老的乐器[[4]]。 avatar:大家最熟悉的是《阿凡达》电影,但其同时又是佛教里的一位神[[5]]。结合密码和昵称的语言文化,我们认为这些信息进一步印证了控制源IP来源于南亚某国的分析推断。

4.2.3 线索三:遗留数据

研究人员在跟踪溯源采集的数据中,发现了攻击者调试免杀木马时遗留的证据,免杀针对的杀毒软件包含但不限于:

AVAST

Trendmicro

Bitdefender

Panda

GDATA

NOD32

AVIRA

NIS诺顿

攻击者把每个杀毒软件部署在一个或者多个独立的WIN7或者WIN8系统上,已知约10个系统,逐个测试样本免杀情况。并且,这些杀毒软件同属10.*.*.*子网,考虑到终端的数量和部署环境,推测该子网为攻击者真实的工作环境,而非被控端。

图13 免杀测试环境和对外链接IP

最重要的是,这个子网对外的出口IP正好是上述南亚某国IP段的*.*.*.138,也就是说这个IP是跳板或另一个受害者的可能性非常低,再次证实了攻击者来源于此IP。

基于相关性分析,推测该组织可能与近期友商公布的一些事件存在关联,或许原本是同一组织活跃在不同时期的不同工作。后续研究人员将持续跟进做进一步的确认。

5 攻击工具分析

我们对攻击工具深度分析后发现,攻击者这次发起的“丰收行动”是精心准备的、有组织的一次网络间谍攻击。其使用了APT攻击中最为典型和常用的攻击方式,有效的绕过了传统防护手段。为预防攻击者利用公开信息进行反溯源,以下仅阐述攻击工具的部分分析结果。

5.1 载荷投递

在本次行动中,我们捕获了伪装成Word文档的RTF格式邮件附件样本,所以可以确定攻击者使用了鱼叉攻击。此外,我们发现攻击者囤积了多个浏览器挂马脚本,脚本的最后修改时间为2016年4月,据此推测攻击者还可能使用了挂马或水坑攻击方式。

5.1.1 鱼叉攻击

利用邮件实施“鱼叉式钓鱼攻击”是典型APT攻击方式之一,将恶意代码作为电子邮件的附件,并命名为一个极具诱惑力的名称,发送给攻击目标,诱使目标打开附件,从而感染并控制目标计算机。我们在《利用邮件实施APT攻击的演示》[[6]]一文进行了视频演示,读者可以参考印证。5.1.2 水坑攻击

“水坑攻击”,是指黑客通过分析被攻击者的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻下该网站并植入攻击代码,等待被攻击者来访时实施攻击。这种攻击行为类似《动物世界》纪录片中的一种情节:捕食者埋伏在水里或者水坑周围,等其他动物前来喝水时发起攻击猎取食物。[[7]]5.2 漏洞利用

5.2.1 鱼叉攻击使用的漏洞

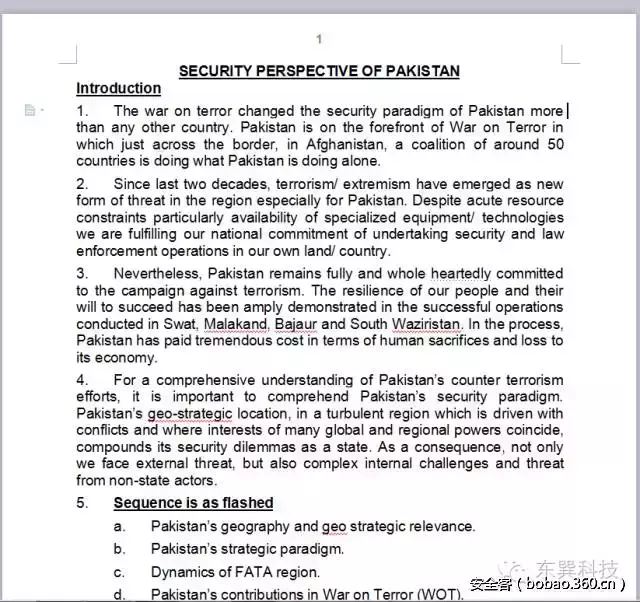

“丰收行动”中,攻击者以邮件形式发送了一份捆绑了漏洞利用代码和远程控制工具的Word文档给受害者。附件文档被点击后会显示一份以乌尔都语描述的网络犯罪法案诱饵文档《PEC Bill as on 17.09.2015》,用以迷惑受害者,如下所示:

图14 诱饵文档内容

但该附件文档实质是包含CVE-2015-1641(Word类型混淆漏洞)漏洞利用的RTF格式文档,用户在打开的同时除了用诱饵文档显示迷惑性文档内容外,还会利用该漏洞释放恶意程序,从而感染并控制用户主机。

该附件文档样本的MD5为******e0b4a6b6a5b11dd7e35013d13a,样本捕获后不久交由54款杀毒引擎检测,仅8款能够查杀。用二进制编辑工具打开该文件,由开头的几个字符为{\rtf1\adeflang1025\ansi\,可确定文件是一个RTF文件。同时,该样本文件中包含以下内容:

{\object\objemb{\*\objclass

None}{\*\oleclsid \'7bA08A033D-1A75-4AB6-A166-EAD02F547959\'7d}

在注册表查询此olecsid,发现是Office的otkload.dll组件,该组件依赖msvcr71.dll动态库,可见此RTF文档打开时会加载msvcr71.dll,而msvcr71.dll文件不支持ASRL,所以判断样本加载该库是借此构建ROP来绕过ASRL&DEP。漏洞利用相关代码如下:

7c341dfa5epopesi 7c341dfbc3ret 7c341cca8b06moveax,dWordptr[esi]ds:0023:7c38a2d8={kernel32!VirtualProtect(76c62341)} 7c341ccc85c0testeax,eax 7c341cce74f1jeMSVCR71!initterm+0x7(7c341cc1)[br=0] 7c341cd0ffd0calleax{kernel32!VirtualProtect(76c62341)} 7c341cd2ebedjmpMSVCR71!initterm+0x7(7c341cc1) 7c341cc183c604addesi,4 7c341cc43b74240ccmpesi,dWordptr[esp+0Ch]ss:0023:06e9fbd4=7c38a2ff 7c341cc8730ajaeMSVCR71!initterm+0x1a(7c341cd4)[br=0] 7c341cca8b06moveax,dWordptr[esi]ds:0023:7c38a2dc=09c908bc 7c341ccc85c0testeax,eax 7c341cce74f1jeMSVCR71!initterm+0x7(7c341cc1)[br=0] 7c341cd0ffd0calleax{09c908bc}表1 漏洞利用相关代码片段

主要目的是要调用VirtualProtect函数绕过DEP,接着跳到栈上的代码。Shellcode部分的代码如下:

09c908bc49dececx 09c908bd49dececx 09c908be49dececx 09c908bf49dececx 09c908c049dececx 09c908c149dececx 09c908c249dececx 09c908c349dececx 09c908c449dececx 09c908c549dececx 09c908c649dececx 09c908c749dececx 09c908c849dececx 09c908c949dececx 09c908ca49dececx 09c908cb49dececx 09c908cc49dececx 09c908cd49dececx 09c908ce49dececx 09c908cf49dececx 09c908d049dececx 09c908d149dececx 09c908d249dececx 09c908d349dececx 09c908d449dececx 09c908d549dececx 09c908d649dececx 09c908d749dececx 09c908d8eb1cjmp09c908f6 09c908f6e8e2ffffffcall09c908dd 09c908dd58popeax 09c908dee9c8000000jmp09c909ab 09c909abe833ffffffcall09c908e3表2 ShellCode代码片段

前面很长的一段“dec ecx”作为空指令,覆盖更多的地址来提高漏洞利用的适应能力。该shellcode的主要功能为释放~$Norm~1.dat和Normal.domx两个文件,~$Norm~1.dat是恶意文件的载体,Normal.domx是一个VBE文件,并通过修改注册表来设置多个版本Office的禁止项目,其目标版本为Office 10.0至Office 16.0。

Normal.domx执行后会释放诱饵文档,释放并运行MicroS~1.exe、jli.dll、msvcr71.dll,这三个文件正是攻击者远程控制程序的投放端植入程序。

5.2.2 水坑攻击使用的漏洞

我们在对攻击者所使用的各种资源跟踪过程中,发现攻击者搭建了一套挂马漏洞集成攻击平台。该平台文件最后修改时间为2016年4月,但未配套挂载欲植入的后门程序,故判断该攻击平台处于预备状态。

平台集成的攻击漏洞有针对IE、FireFox浏览器的,也有针对SWF、PDF浏览器插件,已知CVE漏洞如表3所示。

表3 已知CVE漏洞

另外,攻击者还赫然将针对AOL 9.5的漏洞利用代码输出函数命名定义为“IE_0Day”,说明该组织对美国在线的用户群也非常感兴趣。

表4 IE_0Day漏洞

漏洞利用执行的Shellcode是通过进程的PEB结构来查找自己需要的Dll,继而能够在Dll中查找自己需要的函数。

seg000:00000000xoreax,eax seg000:00000002moveax,fs:[eax+30h];PEB seg000:00000006jsshortloc_14 seg000:00000008moveax,[eax+0Ch];DllList seg000:0000000Bmovesi,[eax+1Ch];DllList[7] seg000:0000000Elodsd seg000:0000000Fmovebx,[eax+8];DllList[2]kernel32.dll seg000:00000012jmpshortloc_1D seg000:00000014;表5 ShellCode代码片段

通过一系列的函数调用完成对新脚本的加载,从而进行后续的恶意行为。

5.3 后门分析

5.3.1 功能分析

“丰收行动”的攻击者使用了三套远程控制工具,这三套工具均以文件和数据窃取为主要目的,其中一款的具体功能主要包括:

与远程C&C服务器通信接收控制命令,具备文件遍历、文件上传下载、命令无回显执行、屏幕截图等功能;

设置自身为随系统启动,收集用户名、计算机名、样本版本信息,并加密上传;

全盘搜索各类文档(主要包括:“pdf、doc、docx、ppt、pptx、txt”),并在形成索引文件后加密上传;

能够对U盘的使用进行监控,对U盘上各类文档进行截获;

其中以“MicroS~1.exe、jli.dll、msvcr71.dll”三个文件为投放端植入程序的后门已经在友商的分析报告[[8]]有过相应的描述,我们不再赘述。从HTTP通信协议请求的相似性分析,另外一款远程控制工具应是该套后门的高级版本,且对关联到的组件样本进行分析后发现其还具备非驱动型的文件隐藏功能。

5.3.1.1 反沙箱检测技术

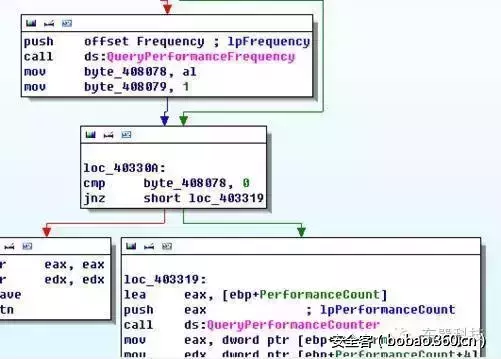

样本分析时发现,样本调用了QueryPerformanceFrequency和QueryPerformanceCounter两个系统函数来计算系统运行时长,以此来区分真实系统和虚拟系统,从而实现绕过虚拟机的检测,可见其使用了典型的反沙箱检测技术。

图15 绕过虚拟检测

5.3.1.2 非驱动型的高级隐藏技术

在对投放端样本进行关联时,找到其疑似组件。该组件样本先通过SetwindowsHook挂载到所有进程中,然后inline Hook应用层ntdll!ZWQueryDiectoryFile函数,该函数是系统用于查询遍历文件目录的函数。图16为jmp跳转到的Hook函数,先平衡堆栈,然后调用原ZWQueryDiectoryFile函数来获取系统真实返回数据,最后再对返回的结果数据进行相应的处理。

图16 Hook跳转后的执行代码

后续对数据的处理,Hook函数会对原函数的返回结果进行过滤,查询是否包含其指定的文件名称,如果存在则从返回结果里面移除该文件名相关信息。

这样当“我的电脑”对应的explorer.exe进程在查询某目录(例如开始菜单启动项)时,就无法查看到指定的文件,达到不加载驱动也能对文件进行隐藏的目的,避免防御软件对驱动加载这一高危行为的拦截和防御。

5.3.2 基于PowerShell的恶意代码

攻击者使用PowerShell脚本配合程序实现Agent代理端,利用Web服务器统一接受各Agent在杀毒软件测试虚拟机搜集的数据。免杀辅助系统Agent代理端具备系统信息搜集、截屏录屏、键盘记录、数据回传等功能,涉及的组件包括:

表6 组件说明

5.4 C&C分析

从我们直接获取到的样本来看,“丰收行动”的三个C&C服务器一共可对应出8个域名地址,均为免费的二级动态域名,没有办法直接从注册域名信息进行详细分析。

从一些关联到的数据来看,攻击者有攻击其他正常服务器来放置临时数据,以期在漏洞利用植入阶段提供远程下载恶意模块的行为习惯。

6 TTPs分析

TTPs(Tactics,Techniques and Procedures),是指攻击者用到的战术、技术和步骤[[9]]。我们把“丰收行动”涉及到的一些相关信息汇总如下:

表7 “丰收行动”总览

本次行动涉及到TTPs,我们希望能通过图17来进行简要说明:

图17 一张图展示丰收行动

1.确定目标,并搜集个人信息。“丰收行动”针对的目标主要是巴基斯坦、中国等国家的科研院所、军事院校、外交官员为主,攻击者通过搜索引擎、Facebook等社交网络,获取受害者的电子邮箱地址和个人信息,在后续攻陷受害人,还会从受害人的文档里搜集电子邮箱和个人信息。

2.搭建C&C服务器。攻击者分阶段搭建了三个C&C服务器,该过程可能与步骤1同步进行。跟踪发现,该组织的C&C服务器之间有相互的关联,比如德国的C&C服务器的远程控制工具是从摩洛哥C&C服务器下载部署。同时,这些C&C服务器的建设都采用了标准化流程操作,进行了系统加固、支持库安装、控制模块、监控模块部署等,说明对此已经非常熟练。

3.木马免杀。针对目标使用的系统和杀毒软件,搭建环境进行木马免杀工作。在本次跟踪过程中我们发现,攻击者利用了Powershell+VMware搭建半自动化免杀平台来提高效率,足见其成员非新手。跟踪到的数据显示,其中一次免杀工作是在2016年5月2日和3日进行的。此外,攻击者还制作了多个浏览器挂马漏洞库(参考漏洞利用),最后修改时间为2016年4月18日,搭配三套远程控制工具使用。

4.投放诱饵。攻击者将已免杀的木马捆入带有利用程序的RTF文档中,伪装成Word文档,通过电子邮件附件方式发送给受害人,诱使其点击。用户点击后会弹出一个真实的Word文档,迷惑受害者。此外,推测攻击者也会采取发送浏览器挂马网页,发动水坑攻击。

5.加密回传数据。受害者计算机感染木马后,木马会搜索敏感的电子文档、记录键盘操作等,并加密打包为.enc后缀发回到C&C服务器。加解密工具非通用zip等压缩工具,而是攻击者自己编写的私有工具。

6.长期控制。本次行动中攻击者会长期控制受害者计算机,监控其浏览的网页、读取的邮件、新生成的文档,同时根据需要装载新的模块。通过对远程控制工具分析,其包含文件管理、关键词搜索、摄像头监控、键盘记录、U盘监控等功能模块,以窃取文档为主。此外,攻击者会根据从受害者获取到的个人信息和其他联系人电子邮件,做进一步的扩大攻击。

7 结语

与友商用大量样本统计来分析APT方式不同,2046Lab针对“丰收行动”的分析虽也利用了样本分析手法,但更多是利用跟踪溯源的方式。这种跟踪溯源和分析过程,给了我们一种逐渐拨开迷雾见彩虹的感觉。从一个样本到一个C&C服务器,再到另一个样本,到另一个C&C服务器,每跟踪溯源一次,我们对攻击者的了解就加深一些,包括攻击者的目标对象、使用工具、C&C服务器据点、惯用手法,最后云开雾散,发现攻击者的具体IP,定位到其在南亚某国的幕后大本营。这一过程不免让我们感叹,东巽科技倡导的“人与人”的对抗确实是APT防护对抗的本质所在。

本次“丰收行动”,再一次证明了APT攻击的存在和长期活跃,而导致攻击成功的主要因素是:防守在明、攻击在暗,受害者的防御措施与攻击者攻击手段存在能力差距,尤其是未知威胁的检测和预警能力。

本次的揭露只是全球APT攻击事件的冰山一角,中国也是APT攻击的受害者之一。我们预测和以往同行的报告一样,攻击者并不会因为本次的揭露而销声匿迹,至多是偃旗息鼓一段时间,然后以更隐蔽的方式卷土重来,并用上新的免杀技术、新的漏洞或者新的攻击方式。所以,本报告希望能给用户,尤其是可能遭受APT攻击的重要机构一些提醒和建议,落实习总书记4.19讲话精神,树立正确的网络安全观,充分认识自己的防御措施和攻击技术之间的差距,加快构建安全保障体系,提前部署防御措施,尤其是未知威胁的检测和识别方面的能力建设,增强网络安全防御能力和威慑能力,防患于未然。

本文参考资料:

[[1]] https://en.wikipedia.org/wiki/DarkComet [[2]] The Dropping Elephant,https://securelist.com/blog/research/75328/the-dropping-elephant-actor/ [[3]] DarkHotel,https://securelist.com/files/2014/11/darkhotel_kl_07.11.pdf [[4]] sitar,https://en.wikipedia.org/wiki/Sitar [[5]] avatar,https://en.wikipedia.org/wiki/Avatar [[6]] 利用邮件实施APT攻击,http://mp.weixin.qq.com/s?src=3×tamp=1470618506&ver=1&signature=iL9QskvxpmXKHy7hy*xFENSwn-2xRDA1-DruyOtDkd4Fe3kCfU5olgBs3RgSaH2mn6KoxyKY78LXeZeJWu3mXXBe2H8PiEE2SbugOtv4jzW4F*Z7W56qwPoPJzCdfUHhtswfNhc96UcyBK9rKJdlvxt13iXpPbGKV6KWeYv0szU= [[7]] 水坑攻击,http://baike.baidu.com/link?url=b_-FXNCFcKDWuph7v-ViUhyQSt0WmqT_EtVNqQkiWRn8NMEtd2Zh6TIsLTQkWrhILjeKeKgRa95isIb-6DVnhF7DeKcQ6bA2-7itMpwkjwM1wzjxCMOU2AWQXbtrCVEx [[8]] 360追日团队APT报告:摩诃草组织(APT-C-09),http://bobao.360.cn/learning/detail/2935.html [[9]] TTPs, https://en.wikipedia.org/wiki/Terrorist_Tactics,_Techniques,_and_Procedures

本文转载自 aptno1.com

原文链接:http://www.aptno1.com/YC/576.html